LTE එහෙමත් නැතිනම් Long-Term Evolution කියන්නේ දැනට අපි බොහෝ දෙනෙක් අන්තර්ජාලය භාවිතා කිරීම සඳහා භාවිතා කරන technology එකක්.

මේ LTE තාක්ෂණය ජනප්රිය වුණේ 4G සමඟින් වුණත්, 3G mobile network අත්හදා බලමින් සිටින කාල සීමාවේදීම මෙය හඳුන්වාදීමට කටයුතු කර තිබුණු තාක්ෂණයක් වෙනවා. ඒ වගේම දැන් මේ කියන්න යන අවධානම් සහිත තත්ත්වය ඔයා මොන generation එකකට අදාල LTE device එකක් භාවිතා කළත් ඒකට අදාල වෙනවා.

aLTEr කියන්නේ David Rupprecht, Katharina Kohls, Thorsten Holz, සහ Christina Pöpper කියන අය එකතු වෙලා සොයාගන්නා ලද attack එකක්. ඒ වගේම data link layer කියන නමින් හැඳින්වෙන network stack එකේ දෙවන layer එක මත මේ attack එක පදනම් වෙලා තියනවා.

Network වලදී විවිධ වර්ගයේ devices ගොඩක් භාවිතා වෙන නිසා, මේවායේ integration එක, එහෙමත් නැතිනම් එකිනෙක අතර පැවතිය යුතු සම්බන්ධතාවය සම්මතයක් කිරීම වෙනුවෙන් මෙම data communication process එක layers වලට බෙදා වෙන් කර ඒ අනුව ප්රමිතිගත කර තිබෙන බව සමහර විට ඔබ අසා ඇති.

අපි cell tower එක සමඟ සම්බන්ධතාවයක් ඇරඹූ විට එහි හුවමාරු වන දත්ත වල ආරක්ෂාව වෙනුවෙන් encrypt කිරීම, transmission errors ආදිය පැමිණි විට ඒවා නිවැරදි කිරීම මෙන්ම network speed එක slow වන විට ඊට අදාල කටයුතු පාලනය කිරීම වැනි දේවල් කරන්නේ මේ අතරින් Data link layer කියන layer එකයි.

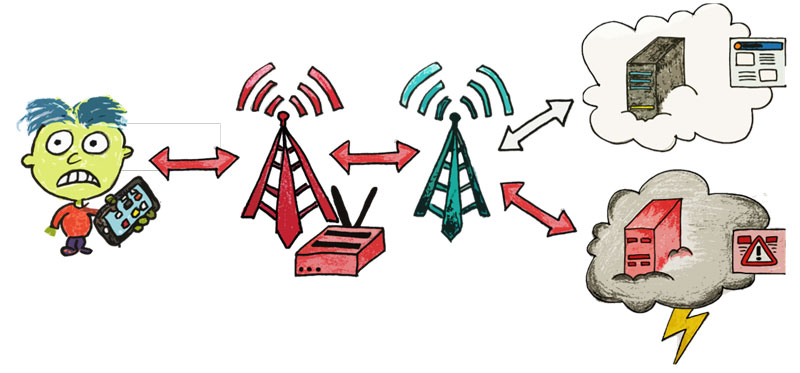

ඉතින් මේ attack එක හරහා ඔයාගේ අන්තර්ජාල සම්බන්ධතාවය අතරමගදී වෙන කෙනෙකුට හැසිරවිය හැකි වෙනවා. උදාහරණයක් ලෙස ඔයා facebook.com කියන වෙබ් අඩවිය web browser එක හරහා ඉල්ලුම් කළ විට, ඒ හා සමාන පෙනුම ඇති වෙනත් phishing වෙබ් අඩවියක් ඔබට ලබා දීමට මෙම attack එක මගින් හැකියාව ලැබෙනවා.

ඒ වගේම ඔයා ඉන්න ප්රදේශයට කිලෝමීටර එක හමාරක පමණ වපසරියක පැතිරෙන ප්රදේශයක සිට මේ attack එකක් දියත් කළ හැකියි. ඔවුන් විසින් මේ process එක විදහා දක්වන වීඩියෝවක් මේ වනවිට නිකුත් කර තිබෙනවා. මේ video එක අනුව අපි කවුරුත් දන්න Hotmail වෙබ්සයිට් එක වෙනුවට ඒ පෙනුම ඇති ලෙස සකසන ලද වෙනත් වෙබ්සයිට් එකකට redirect කර පෙන්වීමට ඔවුන් කටයුතු කරනවා.

මේ aLTEr එක වැඩ කරන්නේ LTE කියන techonology design එකේ වැරැද්දක් පදනම් කරගෙනයි. ඒ නිසාවෙන් දැන් මේක වසා දමන්න කිසිම විදිහක් නැහැ.

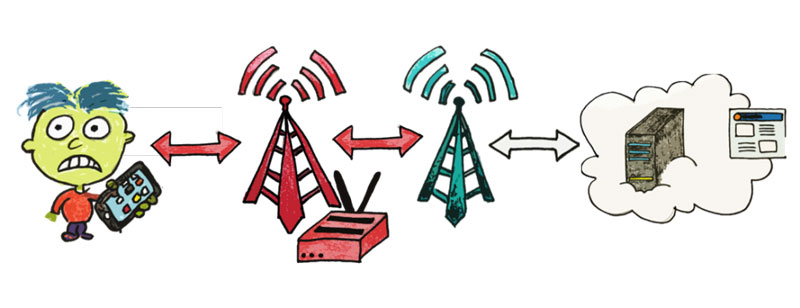

මෙහිදී ඔයාගේ device එක විදිහට හැසිරෙන ව්යාජ cell tower එකක් නිර්මාණය කිරීමට aLTEr එකෙන් කටයුතු කරනවා. ඉන්පසු ඔයා tower එකට නිකුත් කරන data මගදී ලබාගෙන attack එක කරන කෙනාට අවශ්යය විදිහට එම data වෙනස් කිරීමෙන් පසුව ඒවා original cell tower එකට ඔයාගේ නමින්ම යැවීමට කටයුතු කරනවා.

ඉතින් මේ හරහා ඔයා යවන DNS server requests (encrypt කරලා තිබුණත්) වෙනස් කරන්න attacker ට අවස්ථාව ලැබෙනවා. නමුත් මීට උඩ layers සෑම එකක්ම පාහේ original tower එකත් එක්ක අන්යෝන්ය සම්බන්ධතාවයකින් බැඳිලා තිබෙන නිසා, application layer වගේ මීට උඩින් තිබෙන layers වලට අදාල data මෙහිදී attacker ට ලබාගැනීමට හැකියාවක් පවතින්නේ නැහැ.

මේ DNS request එකකින් කරන්නේ උදාහරණයක් ලෙස ඔයා google.com කියන domain name එක වෙනුවෙන් ඉල්ලීමක් කළ විට, google.com එකේ වෙබ්සයිට් එක තිබෙන සර්වරයෙහි IP ලිපිනය වෙත ඔබව යොමු කිරීමයි. ඉතින් ඉහත සඳහන් කළ විදිහට, ඔයා google.com එක ඉල්ලුම් කළ විට එයට අදාල IP ලිපිනය වෙනුවට වෙනත් IP ලිපිනයක් ලබා දීමට මෙමගින් attcker ට අවස්ථාව ලැබෙනවා.

කොහොම වුණත් මෙහිදී හොඳ සහ නරක ආරංචි දෙකක් තිබෙනවා. හොඳ ආරංචිය වෙන්නේ මේ process එක අනුගමනය කරන්න නම් ඇමෙරිකානු ඩොලර් 4,000 ක පමණ වටිනාකමකින් යුතු hardware අවශ්යය වෙනවා. ඉතින් ගොඩක් වෙලාවට මේ වගේ දේකට අපිට වියදම් කරන්න අමාරු තරමේ මුදලක් මේකට වියදම් වෙනවා.

නමුත් නරක ආරංචිය වෙන්නේ මේ attack එක අපිට මෑත කාලීනව හමු වුණු spectre සහ meltdown වගේ සාමාන්යය කෙනෙකුට කළ නොහැකි ආකාරයේ attack එකක් නම් නෙවෙයි. ඔයාට අදාල hardware තියනවා නම්, දැනුම තියනවා නම් කිසිම ගැටළුවක් නැතිව ඔයා කැමති කෙනෙකුට මේ විදිහට attack කරන්න අවස්ථාව ලැබෙනවා. මෙහිදී අවධානමට පත්වෙන පුද්ගලයාව ආරක්ෂා කිරීමට කිසිම කෙනෙක් නැහැ. ඒ වගේම මම කලින් සඳහන් කරපු විදිහට මේක patch කරන්න නම් මුළු LTE protocol එකම වෙනස් කරන්න වෙනවා. ඒ කියන්නේ ඒක patch කරන්න විදිහක් නැහැ මේ වෙනකොටත්.

GSM Association එක 3rd Generation Partnership Project එක මේ වෙනකොටත් මේ ගැන දැනුවත් වෙලා හිටියත්, ඔවුන්ටත් මේ වෙනුවෙන් තාමත් කරන්න පුළුවන් දෙයක් නැහැ.

නමුත් ඔබ අන්තර්ජාල භාවිතයේදී අවබෝධයෙන් සිටිනවා නම් මෙයින් බොහෝවිට ගැලවීමට හැකියාව ඔබ සතු වෙනවා. නිතරම HTTPS ඇති websites වලට ඒ හරහා සම්බන්ධ වෙන්න. Web browser එකේ address bar එකේ පෙන්වන secure සහ not secure කියන indicator එක මගින් මෙය පැහැදිළිවම දැනගන්න පුළුවනි.

කොහොම වුණත් මේ වන විට පරීක්ෂණ මට්මටම් තිබෙන 5G network එකේදී මේ issue එක විසඳන්න ඔවුන්ට අවස්ථාව තිබෙනවා. නමුත් එවිට cell towers සඳහා ඒ වෙනුවෙන්ම විශේෂ වුණු hardware නිෂ්පාදනය කිරීමට සිදු වෙනවා.